OpenClaw - nuo sensacijos iki saugumo krizės

OpenClaw per vieną naktį tapo tikra DI agentų sensacija. Iš paprastos idėjos OpenClaw virto geidžiamiausiu DI įrankiu. Tačiau kiekviena greita sėkmė turi savo kainą. Jau po kelių savaičių džiaugsmą pakeitė realybė.

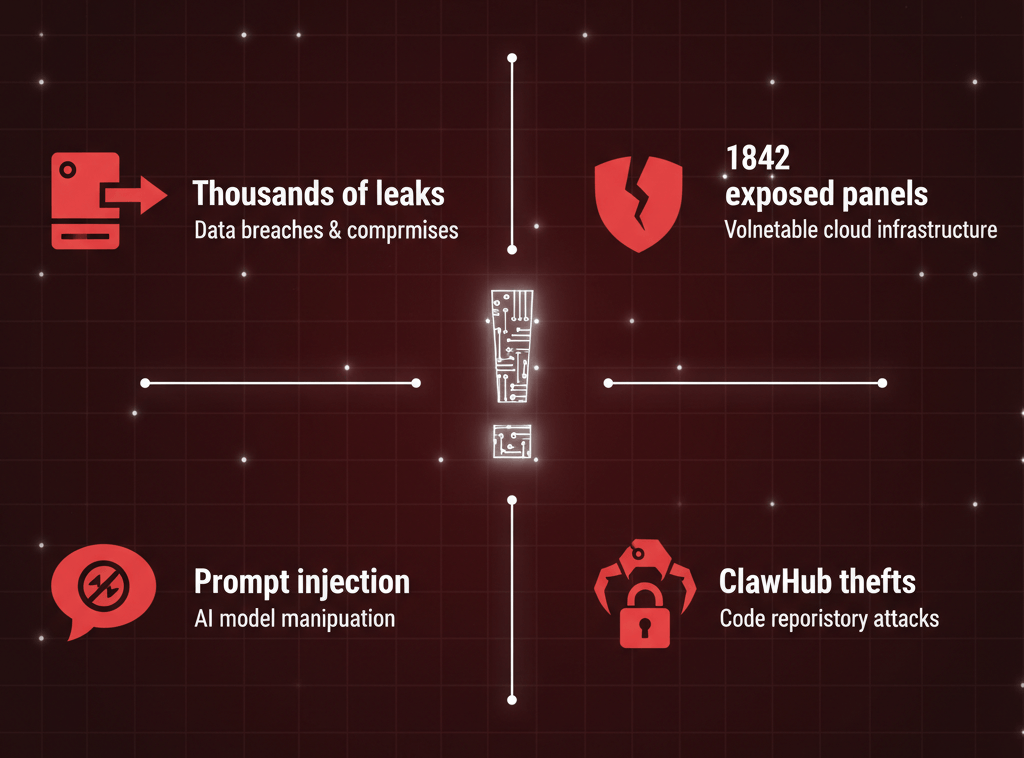

Naudotojai pasauliui atvėrė (opens in new tab) tūkstančius viešai pasiekiamų OpenClaw instancijų, kurios atvirai leidžia nutekėti jautriai informacijai. Shodan paieška (opens in new tab) aptiko 1842 valdymo pultus, iš kurių net 62% - be jokio slaptažodžio ar autentifikacijos.

Kadaise žinomas kaip Moltbot ar Clawdbot (opens in new tab) - OpenClaw veikia kaip atvirojo kodo DI agentų platforma, leidžianti per akimirksnį kurti autonominius botus, kurie siunčia el. laiškus, rezervuoja susitikimus, rašo kodą ir valdo sistemas per API. GitHub platformoje OpenClaw rekordus (opens in new tab) sumušė greičiau nei React ar TensorFlow - verslai žiūrėjo į jį kaip į nemokamą alternatyvą brangiems konkurentams.

Tai nėra eilinis pokalbių robotas. OpenClaw gilinasi (opens in new tab) į jūsų API, rašo kodą ir automatizuoja procesus praktiškai be jokių saugiklių. Rizika auga, nes įmonių aklas pasitikėjimas naujovėmis plečia spragas. Viena mažytė klaida, ir visa jūsų sistema atsiduria užpuolikų rankose. Naujausi pataisymai užlopė tik dalį problemų, bet esminiai trūkumai liko.

OpenClaw saugumo katastrofos

- Tūkstančiai instancijų nutekino duomenis (opens in new tab) dėl prastos izoliacijos

- 1842 viešai prieinami (opens in new tab) valdymo pultai - iš kurių net 62% be jokios apsaugos

- Prompt injection ir toliau apgaudinėja (opens in new tab) agentus ir verčia juos atskleisti slaptus duomenis

- ClawHub platforma skleidžia (opens in new tab) pavojingus „įgūdžius" su kriptovaliutų vagystės programomis.

Kas naujo - OpenClaw augimas ir pataisymai

Šios saugumo spragos (opens in new tab) nėra būdingos vien OpenClaw. Prompt injection ir nepatikimas sandboxing mechanizmas yra problema daugeliui ankstyvųjų DI agentų įrankių, įskaitant Auto-GPT ir specializuotus LLM agentus. OpenClaw išsiskiria savo mastu - kaip visiškai bendruomenės kuriamas projektas be korporacinės paramos, jis neturi atitikties ir saugumo standartų, kuriuos siūlo komercinės platformos. Nors v2026.1.30 pataisos išsprendė RCE ir LFI spragas, tik 40% naudotojų jas įsidiegė per mėnesį.

Kaip Greitai OpenClaw Užkariavo Rinką

OpenClaw paplito neįtikėtinu greičiu. Per dvi savaites nuo viešo paleidimo jo GitHub saugykla peršoko (opens in new tab) 100,000 žvaigždučių ribą - tiek, kiek React ar TensorFlow pasiekė per kelerius metus.

Oficiali GitHub svetainė ir demo versija pritraukė 2 milijonus lankytojų (opens in new tab) per vieną savaitę - kūrėjai masiškai skubėjo išbandyti naują įrankį. Reddit r/MachineLearning ir Hacker News forumuose pasirodė tikros automatizacijos pavyzdžiai: AI tvarkė el. pašto dėžutes ir apdorojo sąskaitas.

Įmonių savininkams tai buvo kaip staigus smūgis - forumuose matėsi, kaip realiai dirba DI: siunčia laiškus, apdoroja dokumentus. OpenClaw - ne korporacijos projektas. Tai bendruomenės kūrinys, kuriamas savanorių GitHub platformoje. Nemokamas ir atviras kodas pasklido viruso greičiu tarp komandų, ieškančių greito AI pranašumo.

Greiti pataisymai

Bet ambicingas augimas susidūrė su realybe. Praėjus kelioms dienoms po paleidimo, AI pentesteris Hackian aptiko vieno paspaudimo RCE spragą (opens in new tab) - užpuolikai galėjo nulaužti OpenClaw per piktavališkas WebSocket nuorodas, pagrobti žetonus ir laisvai veikti vietiniuose tinkluose. Spragą užlopyti pavyko sausio 28 d. (commit 8cb0fa9), bet prompt injection grėsmės (opens in new tab) vis dar leido ištraukti API raktus ar net paleisti pavojingas komandas.

O naudotojai? Atidėti atnaujinimai, jokių automatiškų pranešimų ar saugios migracijos. Tūkstančiai instancijų liko pažeidžiamos.

Bendruomenės reakcija

Pasitikėjimas krito, kai saugumo spragos augo greičiau nei pataisymai. OpenClaw administratorius Shadow Discord platformoje perspėjo: „Jei net nemokate naudotis komandinės eilutės langais, šis projektas yra per daug pavojingas jums saugiai dirbti."

GitHub užtvindė pranešimai (opens in new tab) apie prompt injection atakas (CVE-2026-22708) ir paprastu tekstu nutekusius API raktus per neapsaugotus taškus. Bendruomenė reikalavo automatizuotos agentų izoliacijos, bet komandos be dedikuotų saugumo specialistų ir toliau diegė standartinius nustatymus.

Realybė tokia: pataisymai vejasi spragas, bet pagrindinė atakos zona - gateway exploits, slaptažodžių saugyklos, įtartini įskiepiai - lieka atviri. Tūkstančiai verslų jaučiasi atsidūrę po padidinamuoju stiklu.

Realūs saugumo įvykiai ir privatumo rizikos

Kritinės spragos

Daugeliui komandų OpenClaw paleidimas atrodė kaip gauti naujo sportinio automobilio raktus. O paskui paaiškėjo, kad stabdžiai nebuvo išbandyti. Labiausiai neraminantis momentas atėjo sausio 26-ąją, kai AI pentesting įrankis Hackian įrodė vieno paspaudimo RCE per WebSocket gateway. (opens in new tab)

Užpuolikai naudojo kenkėjiškus URL parametrus vogti autentifikacijos tokenams – jokios prisijungimo kliūties nereikėjo. Aukos naršyklė tapo atakos tarpininku, tiesiogiai persijungdama į vidinius tinklus. Cisco (opens in new tab) specialistai papildomai perspėjo: šie agentai pagal numatytuosius nustatymus turi pilną galimybę pasiekti failus ir vykdyti komandas.

Shodan skenavimai rado (opens in new tab) 1,842 valdymo pultus atvirai internete, 62% jų visiškai be autentifikacijos. Dar tūkstančiai leido duomenis per prastą izoliaciją. Vienas neteisingas nustatymas - ir visa jūsų infrastruktūra kompromituota.

Privatumo pažeidimai

OpenClaw žadėjo „asmeninį DI", jungiantį el. pašto dėžutes, dokumentų saugyklas, CRM, kalendorius. Tačiau tyrimų metu paaiškėjo - tūkstančiai agentų neizoliuoja duomenų ir talpina API raktus atvirame (opens in new tab) tekste. Su el. pašto prieiga vienas kenkėjiškas laiškas su paslėptomis instrukcijomis persiunčia klientų asmens duomenis. Viena įterpta dokumento komanda - ir privatūs failai indeksuojami viešai.

Numatytosios konfigūracijos nepasiūlė jokios apsaugos. Failų sistemos, kredencialų saugyklos, pranešimų programos liko plačiai atviros. Agentai pasiekė viską, ką jų taisyklės leido - jokie įspėjimai nesuveikė.

Pažeidimai iškilo savaitėmis vėliau per įprastus auditus, kai jautrūs duomenys jau buvo paplitę per neapsaugotus taškus ir viešus indeksus.

Nepataisytos spragos

v2026.1.30 atnaujinimas (sausio 30 d.) uždengė (opens in new tab) svarbias LFI, WebSocket RCE, Telegram threading ir shell completion spragas - tačiau pagrindinė architektūra liko pavojinga.

Ryškiausios problemos:

- Nesaugios numatytosios parinktys: sandboxing išjungtas

sandbox.mode: "off"(opens in new tab); norint izoliacijos, reikia patiems perjungti įsandbox.mode: "tight"(opens in new tab). - Rinkos įskiepių patikra: ClawHub įskiepiai apeina bet kokią automatinę izoliaciją - kenksmingi įskiepiai vagia (opens in new tab) kriptovaliutų pinigines.

- Silpna stebėsena: nors atskiri agentai rodo modelio statusą, detalių logų nėra - pažeidimai lieka nepastebėti savaites.

Nesvarbu, ar naudojote OpenClaw dar Moltbot laikais, ar šiandien: pažeidžiamos pirmosios instancijos atsiliepia iki šiol, net atnaujintos. Visiškai atnaujintos sistemos vis tiek paveldi įskiepių rizikas ir klaidingus nustatymus iš pradinių sąrankų.

Apsaugos reikia imtis patiems: užrakinti prieigas, įjungti sandboxing, išnarstyti kiekvieną įskiepį, konfigūraciją peržiūrėti ne paviršutiniškai. Kol nebus sandarių numatytųjų nustatymų ir išsamios rinkos patikros, kiekvienam naudotojui tenka pačiam rinktis apsisaugojimotaktiką.

Kaip rinktis saugesnius DI sprendimus

OpenClaw kilimas virto saugumo katastrofa (opens in new tab) vos per kelias savaites. Tūkstančiai nutekintų duomenų, 1842 atviri valdymo pultai, API raktai viešai laukia vagių.

Sausio 30-ąją pasirodė v2026.1.30 versija su pataisymais. Ji ištaisė LFI problemas ir Telegram klaidas, bet iš esmės apsauga nepasikeitė: admin teisės visiems, nulis izoliacijos, neregistruoti įskiepiai.

Protingos įmonės renkasi saugumą nuo pirmos dienos: izoliatorius (sandboxes), zero-trust leidimus, nuolatinius integracijų auditus. Tinkamai testuoja saugumą DARBUI, prieš paleidžiant sprendimą.

OpenClaw reikalauja rankinio saugumo diegimo - 6-8 valandos gryno darbo, kurio daugelis komandų paprasčiausiai neturi. Viena pamiršta konfigūracija ir pavojus garantuotas.

Išvada

OpenClaw žada nepaprastą automatizavimo galią, bet tik tiems, kurie pasiruošę sumokėti tikrąją kainą. Hype žada „30 min. įdiegimą“ ir stebuklingus DI agentus - realybė reikalauja 6-8 val. saugumo konfigūracijos, tūkstančių eurų mėnesio API sąnaudų ir gilių Linux žinių.

Verslai, pasirinkę eksperimentuoti dėl tendencijų, lieka be apsaugos: prompt injection, atviri paneliai, neizoliuota sistema. Vietoj beta pažadų rinkitės įmoninius sprendimus su įmontuota saugumo ir atitikties apsauga.

2026 metų sausis parodė, kiek kainuoja neatsakinga skubėjimas.

Justas Česnauskas

CEO | Founder

Builder of things that (almost) think for themselves

Prisijunkite LinkedIn